In the overwhelming sea of information, access to timely, insightful and independent open-source intelligence (OSINT) analyses is crucial for maintaining the necessary situational awareness to stay on the top of emerging security threats. This blog covers trends and fads, tactics and strategies, intersecting with third-party research, speculations and real-time CYBERINT assessments, all packed with sarcastic attitude

Thursday, April 04, 2024

Проактивно Копаене в Сферата на Кибер Войните в САЩ – И Как Можете Да Се Представите По-Добре?

В този урок ще ви преведем през основите на нелегалните и тайните онлайн операции с цел придобиване на тактическо и стратегическо предимство пред вашите приятели и врагове, включително конкуренцията на вашата компания и организация, с цел получаване на надмощие при предстоящи преговори за придобиване на „ноу-хау“ чрез управление на таланти и събиране на технически средства, проактивно позициониране на вашата компания и организация, включително вашата нация, като видна нападателна сила в кибер войната в днешния модерен свят, управляван от информация и данни.

Също така ще дам практически примери, в случай че сте на път за евентуално придобиване или може да се интересувате какво би направила въпросната компания или физическо лице?

Продължавай да четеш!

Основният тип настъпателни операции за кибервойна включва:

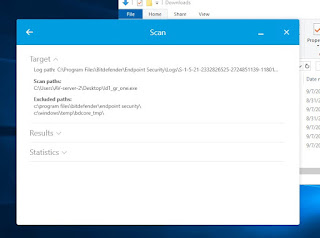

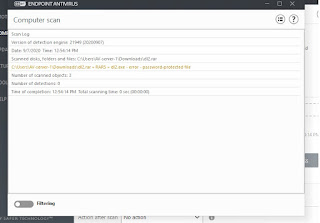

Наблюдател по придобиване – интересувате се от намирането на нови начини за закупуване и придобиване на нови компании и услуги за информационна сигурност, като допълнително разширите портфолиото от услуги на вашата организация? Продължавай да четеш. Трябва да се отбележи, че активното наблюдение на конкурентната разузнавателна мрежа на компанията трябва да стане ваш дневен приоритет. Как можете да се представите по-добре? Обичате ли да разглеждате съобщенията за пресата на компанията, включително документи и презентации от срещата на инвеститорите, като по този начин допълнително печелите конкурентно предимство пред компанията, включително вашите конкуренти? Продължавай да четеш. Трябва да се отбележи, че огромна „съкровищница“ от информация за конкурентно разузнаване винаги може да бъде намерена в секцията за прессъобщения на компанията, включително възможни материали за връзки с инвеститорите. Да отделим ли малко време и да използваме подходящ пример? Продължавай да четеш. Географски базирани събития, базирани на публично достъпни съобщения за пресата, биха могли лесно да начертаят текущата и дългосрочна стратегия на компанията на карта, включително партньорства и предстоящи партньорства за интеграция, които биха могли да се използват за картографиране и проследяване на конкуренцията, включително възможно „разширяване на територията“ Продажби и Обслужване на клиенти тип дейност и придобиване, включително възможен опит и експертно разбиране за това какво може да направи въпросното лице или организация по-нататък по отношение на възможни придобивания на компании и придобиване на талант и „ноу-хау“. Да използваме ли пример? Готови ли сме да им отвърнем на удара? Зависи с кого наистина си имате работа. В този конкретен случай можем да използваме „отношенията“ за връзки с инвеститорите на Northrop Grumman за целите на овластяване на Министерството на отбраната на САЩ и разузнавателната общност на САЩ с необходимото „ноу-хау“ за стартиране и провеждане на нападателна кибервойна, използвайки „ограничен полезен товар“, подобрявайки допълнително статут на оператора и спазване на кибер пространството, включително възможни виртуални „операции на театър“. Какво наистина означава? По същество това означава, че един от основните и водещи изпълнители на военна отбрана изглежда е основно зает с използването на основни принципи за експлоатация на OSI модел с цел печелене на допълнителни приходи, като допълнително се позиционира като основен доставчик на услуги за кибервойна. На какви тактически техники и методологии наистина разчитат? Доста лесно е да се предположи, че в повечето случаи големите договори за военна отбрана определено очакват да „заемат“ техническо и стратегическо „ноу-хау“ от различни източници, включително изследователи по сигурността и индустрията за сигурност като цяло. Примерно „използване“ на този публично достъпен търговски занаят може да е свързано с използването на OSINT за изграждане на способности, включително проактивно базирано „злонамерено“ и класифицирано разработване на полезен товар, базирано на публично достъпни статистики за някои от най-популярните устройства и потребителски агенти на браузъри в момента се използва – за по-нататъшно позициониране на отбранителния изпълнител като водещ доставчик на проактивен класифициран вид полезен товар. Какво всъщност означава „класифициран полезен товар“? Най-добре може да се опише като нова употреба на остаряла и вече установена методология, предоставена с любезното съдействие на колеги изследователи по сигурността и индустрията за сигурност – този път позиционирана да бъде допълнително подобрена и използвана от разузнавателната общност на САЩ. Възможен пример може да бъде „заемането“ на тактики, използвани и използвани от някои от водещите на пазара комплекти за злонамерен софтуер в мрежата – допълнително подобряване на възможно „класифицирано“ решение за полезен товар с модифициран и подобрен полезен товар в целенасочен капацитет и капацитет за изграждане на способности. Продължавай да четеш. Във втория пример, който ще използваме в този случай – ще опишем допълнително възможно изтичане на информация от гледна точка на възможен тип конкурентно разузнаване – а именно използването на General Dynamics на Microsoft antivirus и McAfee в частни и класифицирани мрежи, като допълнително разкрива тези мрежи и крайни точки към добре познатите моноккултурни уязвимости и недостатъци. Уместността? Премислям. Тъй като Microsoft се бори да се представи в антивирусния пазарен сегмент до друг доставчик, а именно McAfee – трябва да се отбележи, че този тип изтичане на информация в лицето на възможни договорни споразумения от правителствен тип на високо ниво в крайна сметка биха причинили повече вреда, отколкото добър в контекста на използване на действително базирано на софтуер, включително заобикаляне на сигнатури за злонамерен софтуер в контекста на QA (Осигуряване на качеството) и сравнителен анализ, прилаган от името на национални държави и измамни кибер участници. Какво представлява това? Доста лесно е да се заключи, че въз основа на текущото състояние на базираната в САЩ Cyber Warfare и продължаващата департаментизация, която в момента се извършва в рамките на американската разузнавателна общност, въпросната агенция определено ще бъде позиционирана да бъде проактивно експлоатирана и ще стане основна цел на вниманието в рамките на Разузнавателната общност на САЩ с други агенции и отдели, които се стремят да получат достъп до мрежата на друга агенция, цитирайки потенциални монокултурни недостатъци и уязвимости.

Придобиване и наблюдение на тенденции – фен ли сте на „Тенденции в сигурността“ и самоописаните „Прогнози за сигурност“, периодично издавани на останалата част от индустрията за сигурност? Тъй като отделите за връзки с обществеността продължават да „работят“ ежедневно в индустрията за сигурност – трябва да се отбележи, че съобщението за пресата на един отдел за връзки с обществеността може лесно да бъде преобразувано във възможна тенденция и методология за откриване на придобивания. Какво наистина означава? Това означава, че преди да преминете през най-новите и най-добри тенденции в сигурността – определено трябва да следите следните фактори – например дали продавачът използва популярна модна дума, като например ransomware и дали доставчикът или не всъщност предлага ново решение за платформа, което трябва да бъде наблюдавано и потенциално проучвано от гледна точка на конкурентно разузнаване, включително възможна перспектива за изграждане на способности. Нека използваме следните примери, за да демонстрираме случая. В първия пример имаме няколко статии от типа Тенденции в сигурността, чиято стойност основно се състои в демонстрация на основни съвременни принципи на индустрията за сигурност от 21-ви век, известни като „ИИ и машинното обучение ще стимулират повечето усилия за киберсигурност“, включително възможна автоматизация – „Възприемане на автоматизация ” в контекста на мащабиране на операциите по киберсигурност чрез използване на SOC центрове, включително автоматизация на разузнаване на заплахи и възможна оркестрация. Какво всъщност означава от гледна точка на потенциален Cyber Warrior? Това означава, че един потенциален кибер воин определено трябва да се опита да проучи правилно въпросните платформи, включително основни принципи за автоматизация и оркестрация на разузнаване на заплахи, и или да се присъедини към пазара на труда като потенциална конкурентна перспектива, или да стартира собствена компания за разузнаване на заплахи въз основа на своите изследвания. Трябва също така да се отбележи, че по отношение на AI и Machine Learning потенциалните кибер воини трябва да избягват да стават жертва на определен набор от модни думи с цел подобряване на конкурентоспособността на собствения си пазарен сегмент и евентуално или да се присъединят към пазара на труда като конкурентен, базиран на научни изследвания или действително стартират компания сами.

Раздробяване на светлина върху текущите вектори на кибер шпионажни атаки – Интересувате ли се да научите повече за най-новите технически приложими вектори на кибер шпионажни атаки, без да е необходимо да правите кариера в областта на информационната сигурност и изследването на киберпрестъпленията? Продължавай да четеш. Трябва да се отбележи, че потенциалните кибер воини определено трябва да са в крак с най-новите събития в света на шпионажа и определено трябва да продължат да измислят правилни начини за поддържане на техническо ниво на атаки и вектори на разпространение с цел подобряване на техните конкурентоспособност на собствен пазарен сегмент. Нека използваме следния пример – по-нататъшно демонстриране на обща тенденция, а именно ребрандирането на добрата стара кампания за кибершпионаж, стартирана от усъвършенстван противник, в сравнение с днешната „модерна“ APT (усъвършенствана постоянна заплаха), която в основата си е сценарни деца, използващи извън -шелф и най-известен като патентован RAT (инструмент за отдалечен достъп), публично достъпен в различни онлайн общности, настроени към киберпрестъпления. Какво означава това? Това означава, че основните старомодни вектори за размножаване и заразяване, включително използването на остарели и вече коригирани базирани на клиента уязвимости, включително използването на новооткрити недостатъци, продължават да се използват този път успешно упълномощени от базираните на отворен код злонамерени и измамни издания, често налични като услуга за целите на овластяването на ново поколение киберпрестъпници и деца на скриптове с необходимите инструменти за стартиране на офанзивна атака, благоприятна за киберпрестъпления. Как можете да се представите по-добре? Обмислете да се придържате към основните принципи на офанзивната кибервойна и направете проучването си в различни области – най-важното се опитайте да се придържате към възможно най-техническата в контекста на овластяване на вашата организация с необходимото разузнаване за заплахите, за да останете пред настоящите и нововъзникващите кибер заплахи.

Киберсигурност Изследване на корпоративни нагласи за работа и кариера – Искате ли да сте като другите? Искате ли да станете кибер воин? Продължавай да четеш. Въз основа на общото схващане, че всички ние можем да бъдем каквото наистина искаме да бъдем – би трябвало да е доста лесно да се заключи, че огромното мнозинство от читателите, включително читателите на Unit-123.org, могат бързо да се стремят да изградят способности въз основа на „изтичане на информация“, което може допълнително да позиционира индивида като конкурентен тип работна сила на индивид, който успешно придобива „ноу-хау“? Какво представлява „изтичане на информация“? В този пример ще преминем през различни работни места от водещи компании за киберсигурност с цел създаване на основите за успешно придобиване на „ноу-хау“ и придобиване на управление на таланти от гледна точка на конкурентно разузнаване. Нека вземем например текущата свободна работа за анализатор на Cyber Intelligence в Cyberint в контекста на този пример – и по-подробно ще разберем как трябва да тълкувате свободната работа за кариера в контекста на възможно кандидатстване или възможно изграждане на способности. Какво всъщност означава тази позиция? Нека отделим малко време и да преминем през същинската длъжностна характеристика – „управление, наблюдение и анализиране на KPI на американски клиенти с помощта на уникалната платформа за разузнаване на CyberInt“. Какво наистина означава? Това означава, че въпросното лице определено ще очаква с нетърпение да загуби част от професионалното си предимство с цел да се зарови дълбоко в платформата за разузнаване на заплахите на доставчика, което потенциално ограничава обхвата и измерението на неговото изследване до разнообразни изследвания, ориентирани към доставчика и пазара само базирани на теми. Потенциалните кибер воини, които се интересуват да станат изследователи, ориентирани към продавача, определено трябва да обмислят кариера от типа „Самотни стрелци“, като по-нататък се гмуркат дълбоко в окопите на кибер войната и информационната сигурност като цяло. Нека по-нататък обсъдим още едно предложение за работа от гледна точка на изграждането на способности за кибервойна „Използва усъвършенствани умения за разследване, за да инициира въртящ се анализ на Threat Intelligence, за да идентифицира текущото въздействие или проактивно да обработва смекчаващи мерки за защита чрез технологии за сигурност и проактивни смекчаващи мерки, включително идентификация на корекции за нулев ден и аномално поведение. ” което означава, че въпросният индивид определено трябва да очаква с нетърпение постигането на прилично разбиране на експлоатацията от нулевия ден, включително възможно откриване на мрежови аномалии, което допълнително подобрява неговия набор от умения и евентуално придобива нови възможности за кариера. В последния пример за този конкретен случай ще опишем доста прилична възможност за кариера в общността на американското разузнаване и ще предложим практическа представа за това как можете да се представите по-добре. Какво всъщност означава тази позиция? Това означава, че доста прилична част от вашето време ще отиде за общото благо в този конкретен случай – профилиране и анализиране на групи и кампании за киберпрестъпления и техните онлайн дейности.

Тенденции в социалните медии и откриване на новини – Трябва да е ясно, че един силно конкурентен бъдещ офанзивен кибер воин трябва да е начело на най-новите събития и атаки за киберсигурност, които се случват в момента. Как можете да се представите по-добре? Обмислете използването на основни OSINT концепции, включително подходящи услуги за наблюдение на новини и социални медии, за да подобрите още повече своята осведоменост за ситуацията и конкурентоспособността на пазарния сегмент. Нека използваме следните примери, за да наваксаме по-нататък някои от текущите събития в сенчестия свят на Cyber Warfare. Подходящите ключови думи за търсене включват „NSA“ „кибер война“ „APT“ „злонамерен софтуер“ и „кибер шпионаж“, които биха позволили на потенциален кибер воин лесно да навакса с най-новите развития в света на кибер войната, като допълнително подобрява ситуацията си осведоменост за настоящи и нововъзникващи заплахи. Как трябва да процедира един потенциален кибер воин по отношение на по-нататъшната обработка на свързаните данни? Нека използваме следния пример. Например

Анализатор на SIGINT „откриване на активи“ – Интересувате ли се да научите най-новите данни, включително техническо ноу-хау по отношение на най-новите и най-активни злонамерени и обидни кибер кампании? Продължавай да четеш. Трябва да се отбележи, че добрите старомодни OSINT методологии, включително общата наличност на RSS четци, могат да бъдат полезни в процеса на проактивно поддържане на актуална информация по отношение на най-новите текущи и нововъзникващи кибер заплахи. Сред ключовите изисквания, за да станете анализатор на SIGINT за „откриване на активи“ по отношение на офанзивната гледна точка на Cyber Warfare, е да „следите следите“, а не непременно парите по отношение на това да сте в течение с най-новите развития по отношение на конкретна офанзива и злонамерена кибер кампания.

Искате ли да научите повече за тайните и нападателни операции на Cyber Warfare, включително възможни OSINT методология и търговски занаят?

Independent Security Consultancy, Threat Intelligence Analysis (OSINT/Cyber Counter Intelligence) and Competitive Intelligence research on demand. Insightful, unbiased, and client-tailored assessments, neatly communicated in the form of interactive reports - because anticipating the emerging threatscape is what shapes the big picture at the end of the day. Approach me at dancho.danchev@hush.com

Independent Security Consultancy, Threat Intelligence Analysis (OSINT/Cyber Counter Intelligence) and Competitive Intelligence research on demand. Insightful, unbiased, and client-tailored assessments, neatly communicated in the form of interactive reports - because anticipating the emerging threatscape is what shapes the big picture at the end of the day. Approach me at dancho.danchev@hush.com

Ще Играем ли Игра nа Кибер Отмъщение?

Наскоро получихме достъп до достъпната в момента киберстратегия на Министерството на отбраната за 2018 г. – и решихме да разгледаме по-задълбочено, потенциално предавайки безценна информация и свързани данни на читателите на Unit-123.org, като допълнително подчертаваме и разработваме повече някои от ключовите точки на Кибер стратегията на Министерството на отбраната за 2018 г.

Ключовите точки включват:

Натрупване на текуща офанзива на Cyber Warfare в реално време и операции по събиране на информация за Cyber Threat Intelligence – Искате ли да бъдете Journeyman? Искате ли да следите най-новите кибер заплахи до дъното на източника, потенциално подкопаващ злонамерена и измамна кампания? Продължавай да четеш. В момента Министерството на отбраната на САЩ е заето с установяването на основите за това, което най-добре може да се опише като ежедневни нападателни операции по кибервойна и операции за събиране на разузнавателна информация в контекста на това, което успях да архивирам около 2008-2012 г., когато успях успешно да следя и евентуално стартиране на усилия за премахване срещу ботнета Koobface след две години и половина ежедневно и активно наблюдение на кампанията и усилия за премахване – докато заемам позицията на Journeyman по пътя си успешно да следя и подкопавам различни свързани с Koobface злонамерени и обидни Cyber Военни дейности. Това, което си струва да се отбележи, е, че ежедневните операции могат потенциално да доведат до по-ниско ниво на OPSEC (оперативна сигурност) по отношение на правилното приписване на различни кибератаки, базирани на национална държава и злонамерени и измамнически групи. Това, което читателите, включително Министерството на отбраната на САЩ, трябва да имат предвид, е, че правилно обучен Cyber Warrior може наистина да окаже влияние по отношение на това да стане Journeyman, в случай че има подходяща практика и опит за OPSEC (Оперативна сигурност), включително възможен опит с дългосрочни и краткосрочното натрупване на кибер активи наистина може да се осъществи. Нямате необходимия опит в изграждането на арсенал от кибер активи и информационни хранилища?

Помислете два пъти, преди да се включите в ежедневните позиции на оператор на Cyber Warfare по отношение на притежаването на необходимия опит в изграждането на киберактиви и кибер арсенал тип информация и хранилища на акаунти. Как трябва да процедира един потенциален Cyber Warrior по отношение на изграждането на подходящо хранилище за Cyber Assets, включително евентуален арсенал за Cyber Warfare? Продължавай да четеш. Трябва да се отбележи, че правилно изградените и съхранени кибер активи, включително арсенал за кибер война, са от решаващо значение за поддържането на ежедневни настъпателни операции по кибер война, включително възможни операции за събиране на разузнавателна информация. Очаквайте предстоящия задълбочен анализ на основните принципи на Cyber Assets и основните принципи за натрупване на арсенал за Cyber Warfare.

По-нататъшно подобряване на възможностите за събиране на разузнавателна информация за киберзаплахи – Следващата точка в най-скоро получената киберстратегия на Министерството на отбраната за 2018 г. е свързана с подобряването и подобряването на операциите по събиране и събиране на разузнавателна информация. Добре дошли в прекрасния свят на индустриално автоматизирания OSINT? Или да играем игра на кибер отмъщение? Продължавай да четеш. Текущото състояние на OSINT е свързано с различни независими базирани консултанти и разузнавателни анализатори, които разпространяват информация за данни и знания, успешно обогатяващи и подобряващи публични набори от данни и социални медии за извличане на данни за активно профилиране на лица на заплаха, до голяма степен провокирани от скандалния цитат от Президентът на САЩ Никсън с любезното съдействие на ЦРУ – „Каква е ползата от тях? Имат над 40 000 души, които четат вестници. ”. Разчитайки до голяма степен на различни патентовани и публично достъпни OSINT-базирани тип автоматизирани инструменти, включително собствени и персонализирани OSINT търговски занаят и методология – текущото състояние на OSINT индустрията изглежда е в благоприятна позиция благодарение на разузнаването на САЩ Общността успешно подхранва растежа в различни пазарни сегменти, потенциално давайки възможност на разузнавателната общност на САЩ с необходимата информация и знания за данни, за да остане на върха на своята игра. OSINT, проведен днес, е доларът, спестен на данъкоплатеца утре.

Отвръщане на удара там, където боли най-много – при източника – В свят, доминиран от популярни думи, включително „стъпални камъни“ и базирани в Иран „проксита“, включително използването на цивилен сектор от Русия и Китай за целите на стартиране на оркестриране и управление на офанзива кампании за кибервойна – не би трябвало да е изненадващо, че отвръщането на удара на източника остава сред основните и основни приоритети на разузнавателната общност на САЩ. В свят, доминиран от публични и собствено достъпни OSINT източници – не би трябвало да е изненадващо, че разузнавателната общност на САЩ, включително нейните партньори, са в перфектна позиция да получат необходимата информация за данни и знания, за да останат на върха на своята игра. Пресичането на CYBERINT с виртуалния HUMINT с цел достигане до правоприлагащите агенции, включително разузнавателната общност на САЩ и широката общественост, трябва да се разглежда като проактивна опция по отношение на достигането до и наказателното преследване на киберпрестъпници с висок и нисък профил, включително активно профилиране на различни приятелски настроени към киберпрестъпления общности с цел установяване на отпечатъка на активен форум и тактики за проникване в общността. Още един сценарий, който си заслужава да бъде профилиран, е активното използване на спонсорирани от правителството и дирижирани DDoS (атаки за отказ на услуга), използващи търговска и правителствена и позиционирана инфраструктура с цел отказ на врага да използва правилно своите онлайн активи, потенциално подкопавайки неговите и способността на тяхната приятелска към киберпрестъпността общност да остане онлайн, което потенциално подкопава общественото доверие в приятелската към киберпрестъпността общност, което води до потенциално нарушена онлайн нелоялна и измамна операция.

Изграждане на способности за нападателна кибер война с пълен спектър – Какво всъщност означава кибер война с пълен спектър? Това основно означава да похарчите прилична сума пари, за да възложите правилно необходимото „ноу-хау“, включително технически решения по отношение на отбранителна и нападателна кибер война, на различни изпълнители на лизинг на военни комплекси. Сред ключовите препоръчителни обобщаващи точки в този конкретен случай би било правилното изграждане на общността на правоприлагащите органи и частния сектор с цел установяване на основите за активно споделяне на данни и информация, включително необходимото разпространение на активно разузнаване за заплахи, което допълнително подобрява САЩ Възможностите на разузнавателната общност по отношение на правилното реагиране и проактивно предотвратяване на големи, включително целенасочени кибератаки. Създаването на основите за успешно хранилище за споделяне на данни и информация, състоящо се от данни за разузнаване на заплахи, включително данни и информация за настоящи и нововъзникващи големи и целеви кибератаки, трябва да се разглежда като опция за целите на установяване на основите за успешна заплаха тип хранилище на разузнавателни данни.

Дългосрочно и краткосрочно изграждане на индустрията за сигурност и търговския сектор – Сред най-разпространените митове по отношение на текущото сътрудничество с правоприлагащите органи и частния сектор, включително академичния пазарен сегмент, би било директното създаване на централен център за данни и хранилище на информация, включително обмен на данни за разузнаване на заплахи и OSINT ноу-хау. Това, което ясно трябва да се направи в тази конкретна област, би било да се създаде активна програма за популяризиране на общността и индустрията, чиято цел ще бъде правилно набиране на обучение и обучение, включително активен обмен на разузнавателни данни за заплахи, включително академично вникване в областта на събирането на разузнавателна информация за заплахите, изследване на киберпрестъпленията и проекти за изследване и анализ на злонамерен софтуер, включително новопоявили се търговски и частни начинания, включително R&D проекти в областта на киберсигурността.

Independent Security Consultancy, Threat Intelligence Analysis (OSINT/Cyber Counter Intelligence) and Competitive Intelligence research on demand. Insightful, unbiased, and client-tailored assessments, neatly communicated in the form of interactive reports - because anticipating the emerging threatscape is what shapes the big picture at the end of the day. Approach me at dancho.danchev@hush.com

Independent Security Consultancy, Threat Intelligence Analysis (OSINT/Cyber Counter Intelligence) and Competitive Intelligence research on demand. Insightful, unbiased, and client-tailored assessments, neatly communicated in the form of interactive reports - because anticipating the emerging threatscape is what shapes the big picture at the end of the day. Approach me at dancho.danchev@hush.com

Основите на Кибер Активите и Усилията за Изграждане на Кибер Инвентар – Предложена Готова Методология

В тази публикация ще ви преведем през предложена методология за изграждане на кибер активи и активи в кибер инвентар с идеята необходимото „ноу-хау“ и информация за успешно прилагане на управление и управлява киберактиви и усилия за кибер инвентаризация, изграждане на кибероперативна отбранителна и нападателна програма за кибервойна. Продължавай да четеш!

Сред основните ключови обобщени точки, които ще подчертаем в този анализ, са:

Натрупване на инвентаризация на киберактиви – Какво представлява киберактивът? По принцип това е виртуална или в някои случаи физическа киберсигурност или хакерски елемент, който може да бъде допълнително използван или евентуално въоръжен за целите на постигане на кибер оперативна способност, допълнително овластяваща Cyber Warrior с необходимите инструменти за инвентаризация по пътя им за постигане тяхната кибероперативна цел. Какъв би бил подходящ пример за виртуален или физически кибер актив? Продължавай да четеш. Сред ключовите виртуални и физически активи, които ще подчертаем в тази публикация за целите на изграждането на работна станция за информационна война, включително тип терминал, базиран на информационна война, включват – множество онлайн акаунти, дългогодишна онлайн идентичност и репутация на киберперсона, общо разбиране на ландшафта на кибернетичните заплахи, онлайн архивиране на важни онлайн данни, офлайн архивиране на важни онлайн данни, исторически OSINT тип хранилище на данни онлайн и офлайн тип архивиране на данни, установени онлайн уеб свойства, включително база от лоялни потребители, включително база от лоялен онлайн трафик.

Нека предложим подробен преглед на някои от подчертаните офлайн и онлайн активи с цел да разработим повече върху основите зад установяването на основите за успешна тренировъчна кариера Cyber Warrior. Сред ключовите моменти, които всеки Cyber Warrior, включително wannabe Cyber Warriors, трябва да обмисли, е да получи достъп до множество онлайн акаунти, включително евентуално LinkedIn Twitter и Facebook, допълнително позициониране на неговия или нейния опит в полето, включително текущо разбиране за нападателна и отбранителна Cyber Warfare, включително, но не само към акаунт за IM (незабавни съобщения), като например Skype или XMPP тип акаунт, където можете да общувате и общувате с колеги, включително колеги изследователи и Cyber Warriors, включително евентуално wannabe Cyber Warriors.

Изграждане на инвентар в Cyber Arsenal – Сред ключовите концепции зад създаването на възможно натрупване на инвентар в Cyber Arsenal онлайн и офлайн включват достъп до комерсиален и несамостоятелен достъп до виртуална частна мрежа (VPN), достъп до криптиран имейл включително активно използване на Pretty Good Privacy (PGP), достъп до онлайн уеб робот за целите на извършване на анализ на онлайн настроения и онлайн тенденции, множество и добре установена лична мрежа от лични контакти, включително служители на разузнавателната общност на САЩ, включително контакти в академичните среди и индустрията за сигурност включително евентуални популярни и добре известни контакти на хакери и изследователи по сигурността от старата школа.

Практическа мрежова инфраструктура и базиран на хост OPSEC съвет – Сред ключовите концепции, които трябва да се вземат предвид, е основен одит на хост, използващ както софтуерни, така и хардуерни концепции за изолация, включително наличието и съществуването на тип „без зловреден софтуер“ онлайн хост за цел за извършване на киберпрестъпления и разузнаване на заплахи, включително тип изследвания за информационна сигурност, включително активен достъп до собствена услуга VPN (виртуална частна мрежа), включително прилична и ежедневна поддръжка на основна ситуационна осведоменост по отношение на нови кибер заплахи и киберпрестъпления, включително основни познания по геополитика и разбиране.

Крайната цел? Да доминира пейзажа на киберзаплахите с информация и знания за данни и да достигне допълнително до ново поколение кибер воини, потенциално стартиращи или присъединяващи се към общност от интереси и допринасящи за по-голяма кауза – Разузнавателната общност на САЩ и общото правителство на САЩ, включително разбирането на Министерството на отбраната за практиките и доктрините за нападателна и отбранителна кибервойна.

Independent Security Consultancy, Threat Intelligence Analysis (OSINT/Cyber Counter Intelligence) and Competitive Intelligence research on demand. Insightful, unbiased, and client-tailored assessments, neatly communicated in the form of interactive reports - because anticipating the emerging threatscape is what shapes the big picture at the end of the day. Approach me at dancho.danchev@hush.com

Independent Security Consultancy, Threat Intelligence Analysis (OSINT/Cyber Counter Intelligence) and Competitive Intelligence research on demand. Insightful, unbiased, and client-tailored assessments, neatly communicated in the form of interactive reports - because anticipating the emerging threatscape is what shapes the big picture at the end of the day. Approach me at dancho.danchev@hush.com

Топ 10 Готови Кариерни Позиции за Разузнаване на Кибер Заплахи – И Коя да Изберете?

В тази публикация ще ви преведа през десет активни в момента и вероятно високопоставени кариери в сферата на разузнаването на кибер заплахите, в които бихте могли да се включите по отношение на кандидатстване, включително действително предлагане на прагматични и подходящи за пазарния сегмент съвети как да ги овладеете и отлични в тези кариери.

Сред ключовите кариерни позиции за разузнаване на киберзаплахи, които са на върха и готови от големите доставчици на доставчици на отбранителна и нападателна кибервойна, в момента включват:

Threat Hunter – това е една от новите и понастоящем силно търсени позиции, които започват да се оформят в пазарния сегмент за разузнаване на заплахи, което основно е свързано с активни Big Data, използващи извличане на данни от публични и патентовани източници за злонамерен софтуер и злонамерени кампании. Сред ключовите предпоставки за тази позиция е основно OSINT разбиране и опит, включително познаване на различни TTP (тактически техники и процедури) по отношение на това как точно днешният модерен зловреден софтуер си проправя път в корпоративна мрежа, включително лични и домашни компютри, по-специално общи, вероятно в -задълбочени познания за различни съществуващи в момента ботнети и фамилии злонамерен софтуер, включително различни други начини, по които съвременните злонамерени и измамни кампании си проправят път в корпоративните мрежи, включително домашни и лични компютри. Възможните източници на текуща и историческа информация за IoC (индикатори за компромис) и TTP (тактически техники и процедури), които можете да наваксате, включват моя личен блог. Сред първите услуги, които трябва да започнете да използвате по отношение на OSINT тип информация и хранилища за данни, управлявани от обществена общност, включват – VirusTotal, Hybrid-Analysis, ANY.RUN, AMAaaS, Intezer Analyse, IRIS-H Digital Forensics, CAPE , Valkyrie , JoeSandbox, които трябва да предложат доста приличен набор от злонамерени дейности, с които да си играете по отношение на обогатяване на вашите лични познания и опит в областта на лов на заплахи.

Откриване на активи на SIGING – това е сравнително високопоставена позиция във военния и отбранителния сектор, включително разузнавателната общност на САЩ в контекста на овластяване на работодателя с необходимата информация за данни и знания по отношение на проследяване и откриване на нови и подходящи нови и в момента циркулиращи в дивата природа кибернетични заплахи, включително възможни мишени на възможност с действителните данни, потенциално използвани за нападателни операции за персонализиран достъп, включително евентуално за установяване на „допирни точки“ с целева инфраструктура с цел стартиране на пасивна и активна защита и офанзивни кампании за кибервойна. Сред ключовите изисквания за тази позиция е солиден OSINT опит и ноу-хау, включително автоматизирано използване на популярни инструменти за извличане на данни и анализ на социални мрежи с цел изграждане на активна мрежа и действителни индивидуални досиета, включително активно изпълнение на отбранителни и нападателни операции в кибернетична война срещу мрежова инфраструктура, включително евентуално индивид или набор от въпросни лица. Ключовият момент тук е действително да разполагате със силни аналитични и OSINT-базирани инструменти за анализ за проактивно забелязване и откриване на текущи и текущи големи или целеви фишинг и спам, включително кампании за разпространение на зловреден софтуер с цел правилно профилиране на дейността на бандата, включително всъщност да бъде в състояние правилно да извърши пасивно или активно мрежово разузнаване на целева инфраструктура с цел установяване на основите за успешна операция за персонализиран достъп срещу определена цел или набор от цели.

Оператор на нападателна кибер война – тази позиция изисква основно разбиране на основите на мрежата, включително активно OSINT изживяване и действително пасивно и активно мрежово и базирано на инфраструктура разузнаване с цел стартиране и реално организиране на отбранителни и нападателни операции по кибер война срещу мрежата или действителния индивид . Основната цел зад тази кариерна позиция би била действително да се организира и оперира платформа за отбранителна и нападателна кибер война, включително възможно стартиране и организиране на виртуални SIGINT мисии, включително евентуално персонализирани операции за достъп, използвайки предварително дефиниран набор от собствени и готови офанзиви инструменти за кибер война.

OSINT анализатор – Това е сред най-популярните и търсени позиции в областта на кибернетичните заплахи Разузнаване, където опитни майстори на OSINT (Разузнаване с отворен код) могат лесно да направят кариера, като започнат и действително започнат да профилират злонамерени и измамни участници с помощта на инструменти и методологии за разузнаване с отворен код. Сред ключовите фактори за успех за тази позиция е действителното използване на публични и патентовани OSINT инструменти и техники, включително лични и публично обсъждани и предлагани методологии.

Специалист по персонализиран достъп – Обичате ли да правите неетични тестове за проникване? Лесно ли подписвате NDA? Това е още една понастоящем гореща позиция на фронта на разузнаването на киберзаплахите, където можете лесно да се прицелите и да опитате да компрометирате мрежата на злонамерен противник, като потенциално я компрометирате и всъщност разкривате истинското лице на злонамерена и измамна кампания, включително действително да оцените щетите и да включите списък на жертвите.

Виртуален HUMINT анализатор – Имате ли много опит в общностите на форуми за киберпрестъпления? Добър ли сте в забелязването на ценни предложения за подземен пазар, които са благоприятни за киберпрестъпността, и действително ли започвате разговор с действителния собственик на услугата с цел събиране на информация за услугата, включително истинския обхват на измамното предложение? Продължавай да четеш. Това е сред ключовите позиции в сегмента на пазара за разузнаване на кибернетични заплахи, където действителният анализатор допълнително ще профилира и ще се опита да проникне в конкретна благоприятна за киберпрестъпления услуга, включително да проникне в конкретна форумна общност за киберпрестъпления с цел „обработката“ й с помощта на автоматизирани OSINT инструменти за събиране включително възможно използване на лични методики. Ключовите фактори за успех тук често са използването и разчитането на основни принципи за събиране на информация, включително използването на социално инженерство. Подгответе се – и се уверете, че имате приличен бюджет от ваше име в самото начало.

Cyber Technical Collector – Някога мечтали ли сте да обработвате и да получите пълен достъп до общност на форум за киберпрестъпления с цел да надникнете по-задълбочено във водещите в пазарния сегмент измамни и измамни предложения? Основната цел зад тази позиция е действително да бъдете в състояние да съберете възможно най-много информация за конкретна форумна общност за киберпрестъпления, включително да изградите списък с приятелски настроени към киберпрестъпления общности с цел автоматичното им обработване с помощта на автоматизирани OSINT инструменти и възможно използване на лични OSINT методологии и публични и патентовани инструменти.

Експерт по кибервизуализация на големи данни – Основната цел зад тази позиция е да се създаде основата за успешна визуализация на данни от общността на форума, подходящ за киберпрестъпления, евентуално генериране на графики и диаграми, включително действителна визуализация на анализ на социалната мрежа на всички участници в рамките на конкретна измамна и измамни киберпрестъпления приятелски форумна общност.

Изследовател и експерт по киберпрестъпления – Това е сред най-горещите позиции в пазарния сегмент за разузнаване на кибернетични заплахи, където действителният изследовател и експерт трябва да притежават прилично разбиране на различни тенденции в екосистемата на киберпрестъпленията, включително как работи и как киберпрестъпниците всъщност монетизират измамите кампании, използващи алтернативни методи на плащане и възможни стратегии за изплащане, включително действително да бъде в състояние да предотврати и предложи практически и технически препоръки за смекчаване на този вид дейност.

Анализатор за разузнаване на кибер заплахи Лингвист – Знаете ли няколко езика? Имате ли опит в борбата с киберпрестъпността? Достатъчно технически усъвършенствани ли сте, за да се борите със зловреден софтуер? Това е идеална позиция, от която да се възползвате по отношение на локализиране на съдържанието на форума за киберпрестъпления и действителни измамнически предложения на друг език, което евентуално нарушава езиковата бариера и всъщност дава на вашия работодател необходимата информация, за да остане на върха на играта.

Independent Security Consultancy, Threat Intelligence Analysis (OSINT/Cyber Counter Intelligence) and Competitive Intelligence research on demand. Insightful, unbiased, and client-tailored assessments, neatly communicated in the form of interactive reports - because anticipating the emerging threatscape is what shapes the big picture at the end of the day. Approach me at dancho.danchev@hush.com

Independent Security Consultancy, Threat Intelligence Analysis (OSINT/Cyber Counter Intelligence) and Competitive Intelligence research on demand. Insightful, unbiased, and client-tailored assessments, neatly communicated in the form of interactive reports - because anticipating the emerging threatscape is what shapes the big picture at the end of the day. Approach me at dancho.danchev@hush.com

Monday, April 01, 2024

Yavor Kolev - The Dipshit That "Ruled" No One

Independent Security Consultancy, Threat Intelligence Analysis (OSINT/Cyber Counter Intelligence) and Competitive Intelligence research on demand. Insightful, unbiased, and client-tailored assessments, neatly communicated in the form of interactive reports - because anticipating the emerging threatscape is what shapes the big picture at the end of the day. Approach me at dancho.danchev@hush.com

Independent Security Consultancy, Threat Intelligence Analysis (OSINT/Cyber Counter Intelligence) and Competitive Intelligence research on demand. Insightful, unbiased, and client-tailored assessments, neatly communicated in the form of interactive reports - because anticipating the emerging threatscape is what shapes the big picture at the end of the day. Approach me at dancho.danchev@hush.com

Friday, March 15, 2024

An EXIF Analysis on Conti Ransomware Gang's Publicly Accessible Internally Leaked Marketing and Advertising Creative - An Analysis

In my most recent analysis on the Conti Ransomware Gang I established a direct connection between a Russia based rap and hip hop recording studio and members of the Conti Ransomware Gang.

The following attribution analysis aims to provide an in-depth including an additional set of related comments and elaboration including never-discussed or published before personally identifiable technical information confirming my original methodology results where I offered practical and relevant OSINT research and analysis on cyber threat actors which are directly related to the Conti Ransomware Gang in the context of having a Conti Ransomware Gang team member that’s involved in producing the gang’s marketing and advertising creative who is also involved in producing related marketing and advertising creative for other clients companies and organizations.

In this analysis I’ll take an in-depth look inside the primary sources which I used to obtain the leaked internal Conti Ransomware Gang internal communication and the process which based on my methodology that I used for data mining their internal leaked and publicly accessible internal communication produced successful and remarkable and never-discussed and published before personally identifiable information on some of the key activities of the Conti Ransomware Gang in the spirit of some of their “upcoming” brands and advertising and marketing creative activities.

I will also go in-depth and further elaborate and verify some of the previous research which I presented in terms of elaborating in-depth on some of the EXIF file analysis based on some of the internal leaked screenshots and related marketing and advertising creative of the gang which I obtained by first obtaining access to their publicly accessible internal leaked communication and their using my methodology to data mine process and enrich their internal leaked communication with a lot of success and a lot of positive results in terms of offering the big picture and an additional set of personally identifiable information on some of their “upcoming”brands including related activities that they’re involved in such as for instance several Russia based rap and hip hop recording studios a children’s online store including several Russia based fashion brands including a charity foundation where I did my best to collect the necessary details behind these individuals using my methodology including based on my research and analysis.

Key summary points:

- Based on my analysis I obtained all the key screenshots and images courtesy of the Conti Ransomware Gang which I sent from a single Yandex.ru based online file sharing location URL which is - hxxp://disk.yandex.ru/d/7ZiMW2kg3UWYk3

- In this analysis besides elaborating in a more in-depth fashion in terms of my methodology and the personally identifiable information which I provided based on my research in my previous analysis I also did an EXIF analysis on the obtained screenshots and images and I can easily say that with a lot of success that there’s a “connect the dots” moment which I will do my best to elaborate on and offer the in-depth analysis in terms of attributing these screenshots to the same rap and hip hop recording studio which I previously elaborated on in terms of connecting the dots and offering in-depth personally identifiable information on the individuals behind it which I believe are directly involved and connected with the Conti Ransomware Gang in terms of having a Conti Ransomware Gang team member that’s producing the gang’s marketing and advertising creative and I will also confirm and offer the technical details in terms of elaborating more on how we have members of the Russia based rap and hip hop recording studio that are actually producing the Conti Ransomware Gang’s marketing and advertising creative

Key summary points examples using EXIF analysis indicating that we have the exact same individual that’s hosting the entire Conti Ransomware Gang’s marketing and advertising compilation on Yandex Disk is indeed doing so and that we also have members of the Russia based Plastika rap and hip hop recording studio producing the Conti Ransomware Gang’s marketing and advertising creative including members of their own marketing and advertising creative team namely W8D8DIGITAL who are also busy producing marketing and advertising creative for the Conti Ransomware Gang:

- 111.avi - ae_project_link_full_path - X:\YandexDisk\DESIGN\баннеры-новые-234\Untitled Project.aep - here we have an indication that based on the EXIF analysis of this video the user is actually using Yandex Disk for producing it where we also have the original marketing and advertising compilation which I obtained using their internal and publicly accessible internal leaked communication

- ebases.mp4 - ae_project_link_full_path - X:\W8D8\VIDEOproj\email-bases1.aep - here we have a second indication that the individual behind the Russia based Plastika rap and hip hop recording studio W8D8DIGITAL is also responsible for producing marketing and advertising creative for members of the Conti Ransomware gang

- red2.avi - ae_project_link_full_path - C:\Users\plast\Documents\Adobe\PremierePro\14.0\Без названия.prproj - here we have another indication that based on the EXIF analysis we also have members of the Russian based Plastika rap and hip hop recording studio that are responsible for creating marketing and advertising creative for the Conti Ransomware Gang

- I picked up that Conti's communication has leaked online and I considered it a treasure trove

- I quickly used my real-time OSINT methodology to pick up the leak and obtain offline access to it before it goes offline for research purposes

- I then proceeded and began data mining the leaked communication looking for emails/domains/IPs and URLs with quite a lot of success

- My primary purpose here was to obtain this information from the leaked information and then work on it and enrich and find out who's behind Conti

- I picked up and collected the email addresses

- I picked up and extracted all the IPs

- I picked up and extracted all the domains

- I picked up and extracted all the URLs

- I then enriched the email addresses using my methodology

- I then enriched the IPs using my methodology

- I then enriched the domains and actually grabbed all the malware that was still hosted there and online for research purposes

- I began automatically visiting the extracted URLs looking for clues and I came up with the screenshots collection which I sent you from the leaked information and while data mining and automatically visiting the URLs

- I came up with the following results - it appears that the person that's doing the gang's advertising and marketing creative is also doing the advertising and marketing for other organizations and clients

- I then proceeded and began looking for clues and collected all the publicly accessible information on these companies such as for instance several Russia-based fashion brands including a children's clothes online store including a charity foundation

- I also noticed several screenshots that appeared to be album covers which I also processed and analyzed and came up with some pretty interesting results such as for instance that all the album covers courtesy of the Conti gang member that was producing their advertising and marketing creative were all produced by what appears to be the same individual or someone from Conti that's responsible for their advertising and creative creation

- There were also screenshots of upcoming ransomware brands and possible phishing template web sites

Sample images and videos involved in the analysis include:

111.avi - ae_project_link_full_path - X:\YandexDisk\DESIGN\баннеры-новые-234\Untitled Project.aep

Related image:

EXIF Metadata on one of the images obtained from the leaked Conti Ransomware Gang’s internal leaked communication using public sources indicating that the author of the image is Reformer GraphicsReformer Graphics (Belarus)

Sovetskaya str., 48/15, Grodno, 230021, Belarus

Phone: +79107337839

E-mail: hello[.]reformermockup.com

Phone: +79107337839

E-mail: hello[.]reformermockup.com

hxxp://graphicriver.net/user/_reformer_

hxxp://packreate.com/vendor/cct/

hxxp://reformermockup.com/

hxxp://dribbble.com/Reformer_graphics

hxxp://www.facebook.com/ReformerMockup

hxxp://www.behance.net/marlot13a49

hxxp://twitter.com/SiarheiTsitou

hxxp://www.facebook.com/iReformer

hxxp://www.instagram.com/reformer_mockup/

hxxp://www.pinterest.com/cct0594/

Sample photos from the obtained compilation:

Sample related photos:

Independent Security Consultancy, Threat Intelligence Analysis (OSINT/Cyber Counter Intelligence) and Competitive Intelligence research on demand. Insightful, unbiased, and client-tailored assessments, neatly communicated in the form of interactive reports - because anticipating the emerging threatscape is what shapes the big picture at the end of the day. Approach me at dancho.danchev@hush.com

Independent Security Consultancy, Threat Intelligence Analysis (OSINT/Cyber Counter Intelligence) and Competitive Intelligence research on demand. Insightful, unbiased, and client-tailored assessments, neatly communicated in the form of interactive reports - because anticipating the emerging threatscape is what shapes the big picture at the end of the day. Approach me at dancho.danchev@hush.com